© News1 DB

구글 위협 인텔리전스 그룹(GTIG)은 북한 연계 해킹조직 'UNC5342'가 블록체인 기반 신규 공격 기법을 활용해 암호화폐 탈취 및 민감 정보 수집을 시도한 정황을 포착했다고 17일 밝혔다.

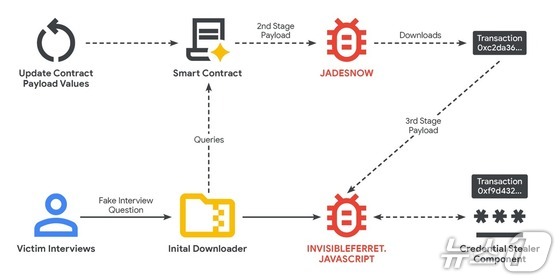

GTIG는 보고서를 통해 "UNC5342 조직이 '이더하이딩'(EtherHiding)으로 불리는 신종 악성코드 은폐 기술을 사용해 퍼블릭 블록체인을 명령 통신 경로로 악용한 것을 확인했다"며 "이더하이딩은 기존 중앙 서버 대신 탈중앙화 블록체인을 통해 악성 페이로드를 저장·배포하는 방식으로 명령 전달 경로가 차단되지 않으며 추적이 거의 불가능하다"고 말했다.

이어 "이러한 기술이 국가 지원 사이버 행위자에 의해 활용된 사례를 처음으로 관찰했다"고 설명했다.

Figure 1: UNC5342 EtherHiding on BNB Smart Chain and Ethereum(구글 클라우드 블로그 갈무리)

GTIG 분석에 따르면 UNC5342는 팔로알토 네트웍스(Palo Alto Networks)가 '컨테이저스 인터뷰'(Contagious Interview)라고 이름 붙인 소셜 엔지니어링 기반 캠페인을 통해 개발자들을 속이고 악성코드를 설치하도록 유도했다.

공격은 윈도우, 맥OS, 리눅스 등 다양한 운영체제에서 다단계의 감염 절차를 거쳐 피해자의 시스템을 광범위하게 침해했다.

해커들은 변경 불가한 블록체인에 악성 명령 코드를 저장한 후 이를 읽기 전용으로 호출해 익명 상태에서 지속적인 원격 제어를 수행했다. 필요에 따라 페이로드를 유연하게 교체하며 보안 대응을 무력화했다.

GTIG는 "이번 사례는 UNC5342가 이더하이딩을 통해 차단 시도를 사실상 무력화하고 장기간 공격을 유지할 수 있는 능력을 확보했음을 보여준다"고 평가했다.

로버트 월레스(Robert Wallace) 구글 클라우드 맨디언트 컨설팅 리더는 "국가 지원 해킹 그룹이 수사당국의 대응에 맞서 빠르게 변형할 수 있는 악성코드를 활용하고 있다"며 "사이버 위협 환경이 점점 복잡하고 격화되고 있다"고 했다.

ideaed@news1.kr