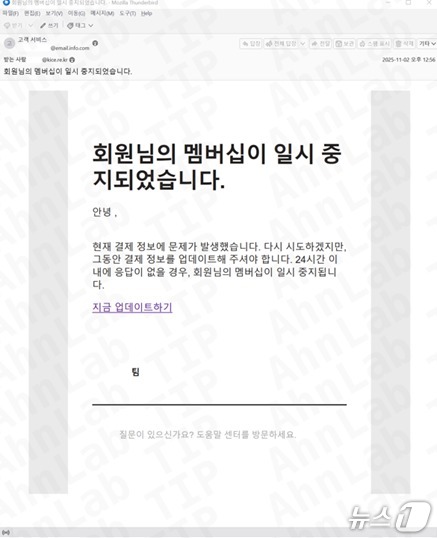

피싱 이메일 본문(안랩 제공)

최근 유명 온라인동영상서비스(OTT)를 사칭한 정교한 피싱 공격이 포착돼 주의가 요구된다.

21일 안랩의 분석에 따르면 최근 유포된 피싱 메일은 '구독 자동 결제 실패' 등을 사유로 사용자의 불안 심리를 자극한 뒤 본문에 포함된 '지금 업데이트하기' 링크를 클릭하도록 유도한다.

일반적인 피싱 메일의 경우 URL에 수신자의 이메일 주소가 포함돼 로그인 페이지 접속 시 계정이 자동으로 입력되는 경우가 많다. 그러나 이번 공격은 사용자가 직접 이메일 주소를 입력하도록 요구한다.

가짜 로그인 창에 정보를 입력하면 계정과 비밀번호는 즉시 공격자의 C2(Command & Control) 서버로 전송된다. 이어 '자동 갱신이 실패했다'는 안내 메시지와 함께 '구독 재개(Resume my subscription)' 버튼이 나타나며 추가 조작을 유도한다.

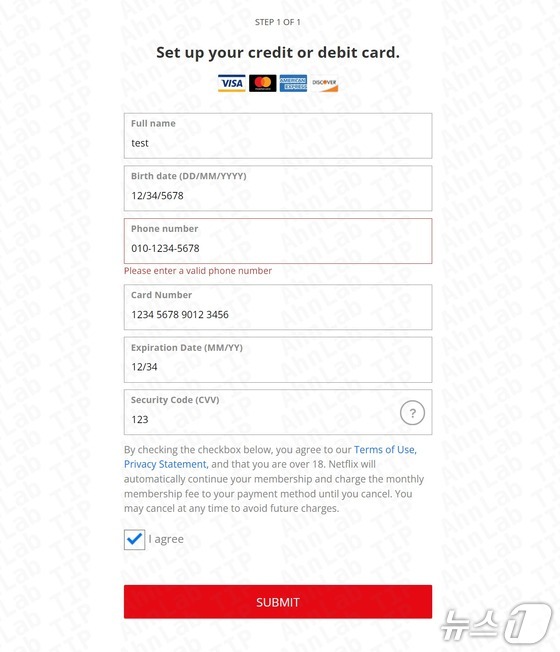

구독 재개 버튼을 누르면 가짜 결제 페이지로 이동한다. 실제 OTT 서비스 결제창과 유사한 디자인을 갖춰 사용자가 의심을 덜 느끼도록 구성됐다. 이름, 연락처, 카드번호 등 민감 금융정보가 입력 즉시 C2 서버로 전송된다.

OTT 사칭 메일의 가짜 신용카드 정보 기입 페이지(안랩 제공)

안랩은 최근 공격자들이 정상 클라우드·서비스 플랫폼을 C2 서버 운영에 악용하는 사례가 늘고 있으며, 탐지가 어렵다고 설명했다. 특히 로그인에서 결제 단계까지 매우 자연스럽게 이어지도록 구성돼 의심의 여지가 줄어 알아채기가 어렵다는 분석이 나온다.

OTT뿐 아니라 공공기관이나 대형 플랫폼을 사칭한 피싱도 지속되고 있다. 올해 5월에는 국민건강보험공단을 사칭한 건강보험료 체납 안내 메일이 유포돼 당국이 주의를 당부했다.

누리랩에 따르면 올해 10월 네이버 사칭 피싱이 18건(16.8%)으로 가장 많았다. 이들 피싱 메일은 '결제 오류', '계정 정지', '거래 취소', '이벤트 확인' 등 긴박한 상황을 가장해 클릭을 유도하는 방식이 공통으로 나타났다.

보안 전문가들은 출처가 불분명한 이메일은 열람 자체를 피하고, 발신자 정보와 링크의 진위를 반드시 확인해야 한다고 강조한다. 특히 계정 정보나 결제 정보를 요구하는 메일의 발신자가 정상 기관인지 확인하는 절차가 필요하다.

kxmxs4104@news1.kr